Ante la experiencia de borrar por error o por descuido fotografías tomadas con nuestra cámara digital dentro de la tarjeta de memoria, es posible recuperarlas utilizando un programa especial para tales fines. Uno de los más utilizados es el Zero Assumption Recovery (www.z-a-recovery.com), compatible con gran cantidad de formatos y de cámaras digitales del mercado que en su versión de prueba permite recuperar un número ilimitado de imágenes.

Paso 1. Descarga e instalación: Descargado el programa desde la página web, una vez obtenido el archivo de instalación, hacer doble clic sobre él para comenzar la copia y configuración del programa. Tal y como se advierte durante la instalación, si vamos a utilizar el programa para recuperar archivos de un disco dañado, no debemos instalar el programa en él. Una vez instalado el programa lo ejecutaremos. Aparecerá entonces una ventana con las opciones que permite el programa. Si vamos a utilizar la cámara como lector de tarjetas, tendremos que acudir a la opción Advanced configuration y hacer clic en la pestaña disk and partitions. En ella elegiremos la opción Disk Access using logical drives. Finalmente pulsaremos en OK. Luego insertaremos la tarjeta de memoria en el lector o en la cámara y nos aseguraremos que haya sido reconocida por el ordenador mediante el explorador de Windows.

Tres pasos sencillos…

Descarga e instalación:

Descargado el programa desde la página web, una vez obtenido el archivo de instalación, hacer doble clic sobre él para comenzar la copia y configuración del programa. Tal y como se advierte durante la instalación, si vamos a utilizar el programa para recuperar archivos de un disco dañado, no debemos instalar el programa en él. Una vez instalado el programa lo ejecutaremos. Aparecerá entonces una ventana con las opciones que permite el programa. Si vamos a utilizar la cámara como lector de tarjetas, tendremos que acudir a la opción Advanced configuration y hacer clic en la pestaña disk and partitions. En ella elegiremos la opción Disk Access using logical drives. Finalmente pulsaremos en OK. Luego insertaremos la tarjeta de memoria en el lector o en la cámara y nos aseguraremos que haya sido reconocida por el ordenador mediante el explorador de Windows.

Descarga e instalación:

Una vez configurado el programa, accederemos a la opción de recuperación de fotos haciendo clic en Next. Se nos mostrarán distintas opciones de recuperación de datos en la zona de la ventana llamada Select the recovery type. En nuestro caso elegiremos Recover images from the digital camera memory card. Esta opción utiliza algoritmos especiales para detectar archivos de imágenes borrados y recuperarlos. A continuación haremos clic en Next.

Selección de unidad:

En la siguiente ventana se nos mostrarán una serie de unidades de disco entre las que se encuentra la tarjeta de memoria que habremos insertado el lector de tarjetas o la cámara. Seleccionaremos la unidad correspondiente y haremos clic una vez más en Next. Se iniciará entonces el proceso de recuperación que culminará en un mensaje por parte del programa que nos informará sobre los archivos recuperados o si ha habido algún problema durante el proceso.

OPINAMOS

Hiddekel Morrison

hmorrison@hmconsultingcc.com

Twitter:@IngMorrison

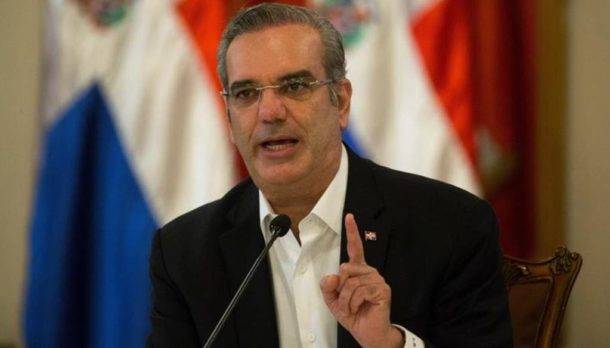

Atacan página Presidencia de RD

Hace unos días un grupo de Hacker o expertos en informática, que se autodefinen como el Frente de Liberación del Público (PLF, por sus siglas en inglés) hackeó (desactivó) la página web de la Presidencia (www.presidencia.gob.do) después de haber publicado un manifestó amenazando al Presidente con deshabilitarle el sitio si no cambia su forma de Gobierno y realizando una serie de reclamos. La amenaza indicaba: Para asegurar que usted reciba esta advertencia Sr. Presidente, mañana al mediodía removeremos su página web presidencia.gob.do de la red mundial por 6 horas.

Este ataque DDoS estará acompañado de spam que llegará a sus correos en el Palacio Presidencial con nuestro mensaje. En adición, varios portales del Estado cuyos dominios (direcciones) están abandonadas actualmente han sido hackeadas, como la del Congreso Nacional (http://www.congreso.gov. do/) que tiene el siguiente mensaje en inglés: Hacked By S.W.A.T. indicando que ha sido hackeada y está bajo el dominio de un grupo de Hackers o expertos informáticos que se hacen llamar S.W.A.T.

Es muy importante que tanto las instituciones públicas como privadas eleven sus niveles y estándares de seguridad en Internet, actualicen adecuadamente sus sistemas y capaciten su personal. Y que los Hackers o expertos informáticos que se dedican a este tipo de prácticas sepan que es ilegal, con serias consecuencia penales de hasta 5 años de cárcel y serias multas económicas. Esperamos que la Oficina Presidencial de Tecnología de Información y Comunicación asuma su responsabilidad, poniendo en ejecución una política ITGOB que elimine sitios web en desuso.

Origen del teclado Qwerty

El inventor del teclado Qwerty es el estadounidense Christopher Latham Sholes (1819 1890). Se inició en el oficio de la imprenta, trabajó como editor de algunos periódicos y llegó a ocupar un cargo público en Milwaukee pero su verdadera afición era la mecánica a la que dedicaba sus ratos libres. En este problema reside el origen del teclado Qwerty. En la máquina original las letras estaban colocadas por orden alfabético, Sholes las redistribuyó separando las parejas o grupos de letras que suelen ir juntos en la escritura inglesa

Google anuncia la compra de Motorola

El consorcio de Internet Google alcanzó un acuerdo para comprar la división de telefonía móvil de Motorola por 12,500 millones de dólares, según anunciaron las dos empresas. Con la compra, Google pretende reforzar su sistema operativo Android -acusada de robos de patentes- para Smartphones y tabletas. El acuerdo debe recibir aún el visto bueno de las autoridades de la competencia. Si transcurre según lo previsto, estaría cerrado a finales de año. INCREÍBLE: Motorola le costó a Google 12,500 millones de dólares, más que TODO el presupuesto nacional de República Dominicana, unos 10 mil millones de dólares.

Para monitorizar sus hijos en Internet

Si quiere descargar un programa que le permita monitorizar lo que hacen sus hijos en la Internet y recibir una alerta de visitas a páginas web peligrosas, en la página de tecnología www.AudienciaElectronica.net hemos colocado el enlace para descargarlo y un manual en español para que pueda proteger a sus hijos en Internet, con este programa totalmente gratuito y muy fácil de instalar. Solo debe colocar K9 WebProtection en la opción de búsqueda en la página www.AudienciaElectronica.net y encontrará los detalles.

LO QUE VIENE

Cómo escuchar lo que se habla por BlackBerry y iPhone

Hace unos meses, que diversos portales han lanzado múltiples programas o softwares de monitoreo para espionaje de teléfonos celulares inteligentes o Smartphone, que se descargan desde un enlace de Internet al equipo que se quiere monitorizar en menos de 10 minutos, y a partir de ese momento se recibe una copia de todo lo que se habla, escribe, envía o recibe desde ese teléfono móvil.

El programa que se instala realiza una copia y/o grabación automática de todo lo que procesa el teléfono y lo envía sin dejar rastros a una dirección web que se le asigna a quien adquiere el programa o software que cuesta mínimo 400 dólares (15,200 pesos), que se instala fácilmente en el teléfono celular inteligente BlackBerry, iPhone o cualquier otro con sistema operativo Windows, Android, etc. ofertándose por Internet en portales como EverStealth, FlexiSpy, Mobile-Spy, SmartPhoneSpy, etc. pues son completamente legales en Estados Unidos, ya que se comercializan para monitoreo de flotas telefónicas corporativas y para monitoreo de control parental de padres a hijos, pues estos softwares captan todo, no importa si las llamadas y mensajes son borrados, quedarán registrados de todos modos, por lo que recomendamos estar pendiente de su teléfono celular, no prestarlo por más de 5 minutos, ser cuidadoso con los celulares que les regalen, pues pueden incluir ya el software de monitoreo, y si no está seguro de su celular formatearlo para borrar todas las aplicaciones instaladas o retirarle la pila cuando esté en un encuentro confidencial, pues si solo lo apaga, el micrófono puede activarse remotamente y transmitir todo lo que usted hable en dicho encuentro.